在使用华为USG65xx防火墙配置IPSec VPN时,新增感兴趣流(ACL)中的IP地址本应简单,但有时会遇到加密策略不生效的问题。本文分享一次排查经验,帮助你避免类似坑点。

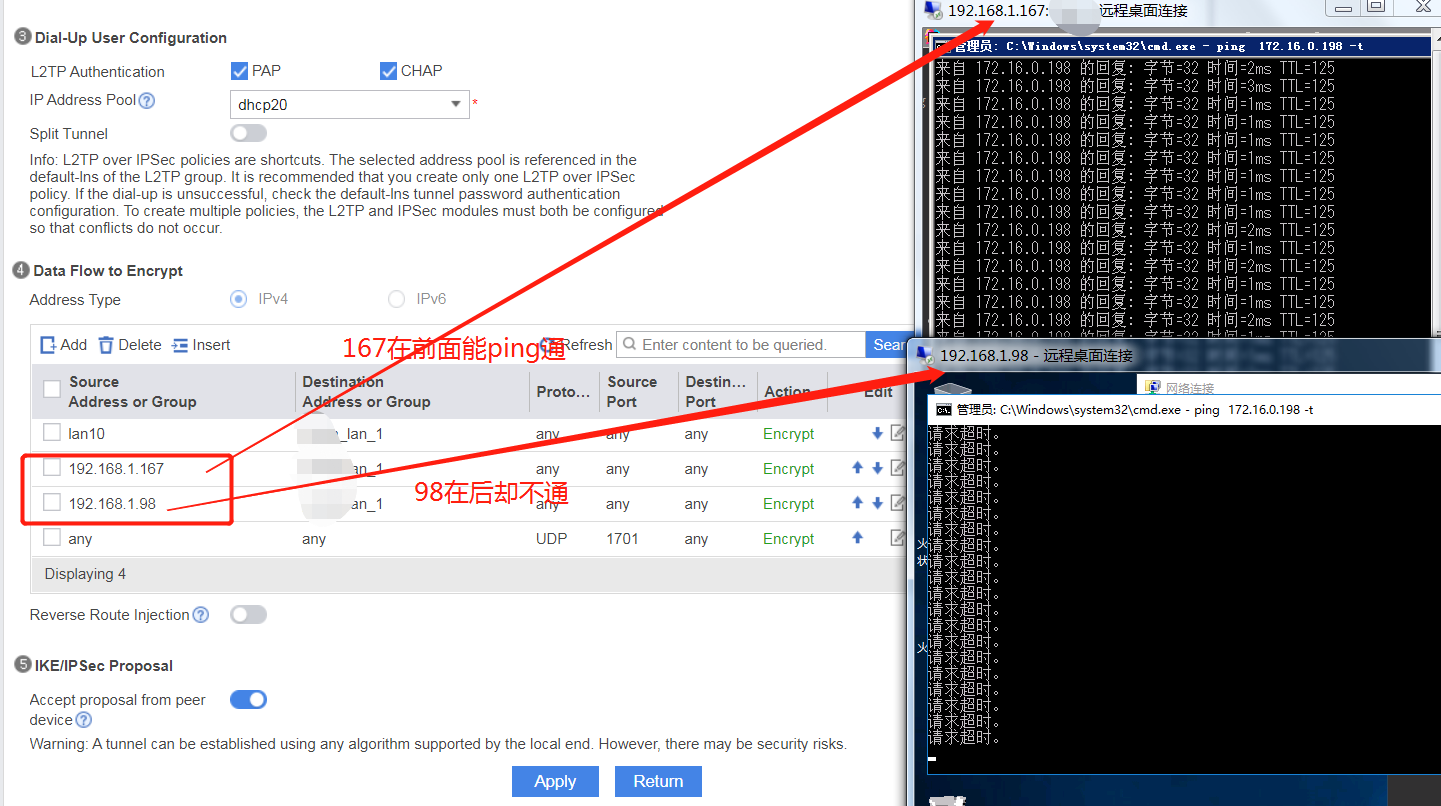

项目中VPN通道正常运行,需要新增一台主机IP(192.168.1.167)与对端网段通讯。初始操作:在感兴趣流(ACL)中添加该IP,但测试发现无法ping通对端,对端也无法ping该主机。

检查过程如下:

会话检查:使用display firewall session命令,发现无ICMP会话(但其他非ICMP会话正常,可上网)。

IKE SA检查:命令display ike sa显示协商正常,重置IKE SA无效。

IPSec SA检查:命令display ipsec sa显示加密数据流仅包含192.168.1.98和LAN10网段,缺少192.168.1.167的策略。

安全策略调整:在Policy > Security Policy中添加该IP的permit any规则,并置顶测试,无效。

其他尝试:修改该IP地址,依然无效。

# 示例检查命令 display firewall session display ike sa display ipsec sa

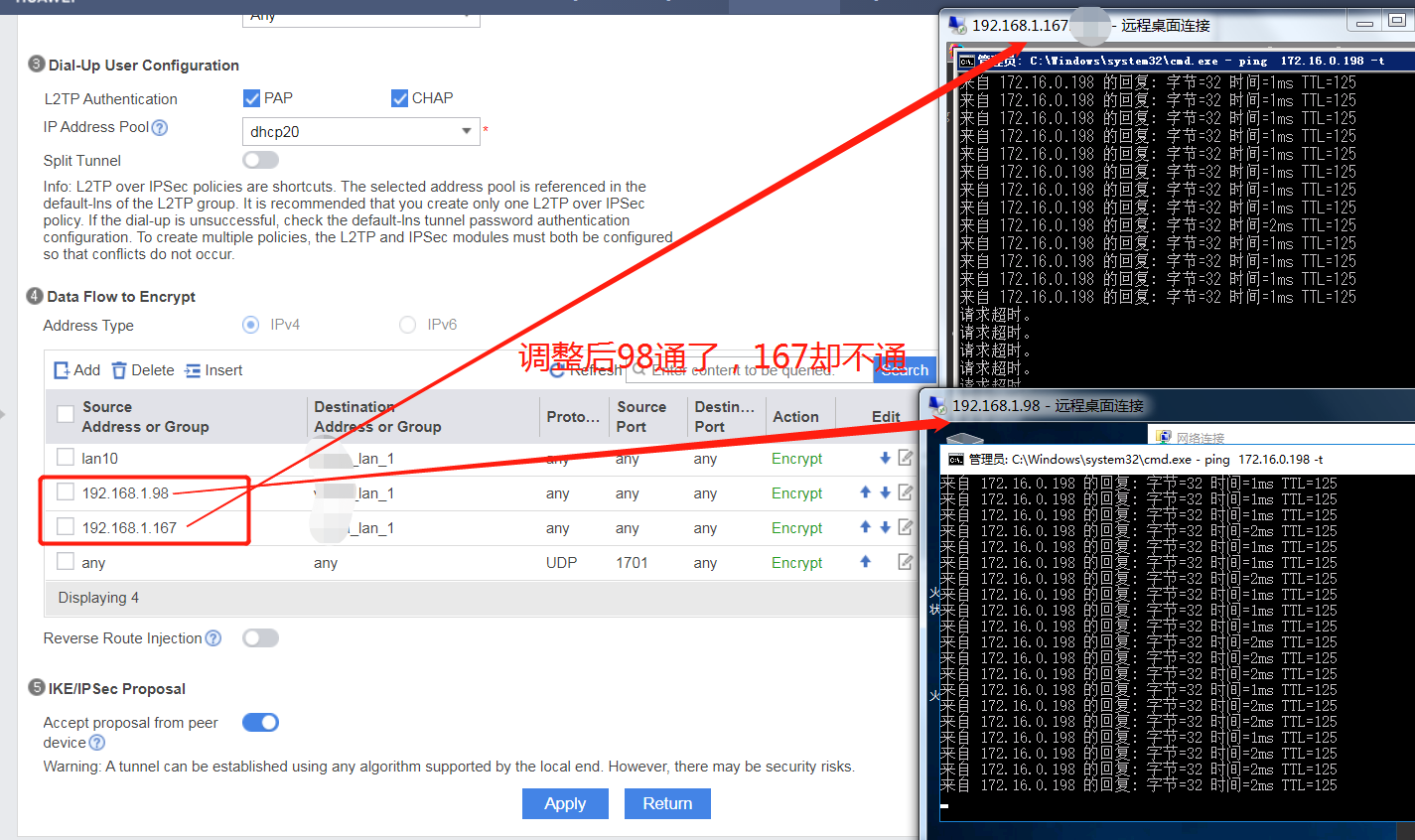

经过分析,发现问题源于感兴趣流(ACL)配置:设备不支持将多个单IP直接放入组中进行加密。原有配置中已有192.168.1.98,当添加192.168.1.167时,加密策略未覆盖新增IP。

测试验证:移除原有IP(192.168.1.98),仅保留新增IP(192.168.1.167),重测后ping通对端。建议方案:

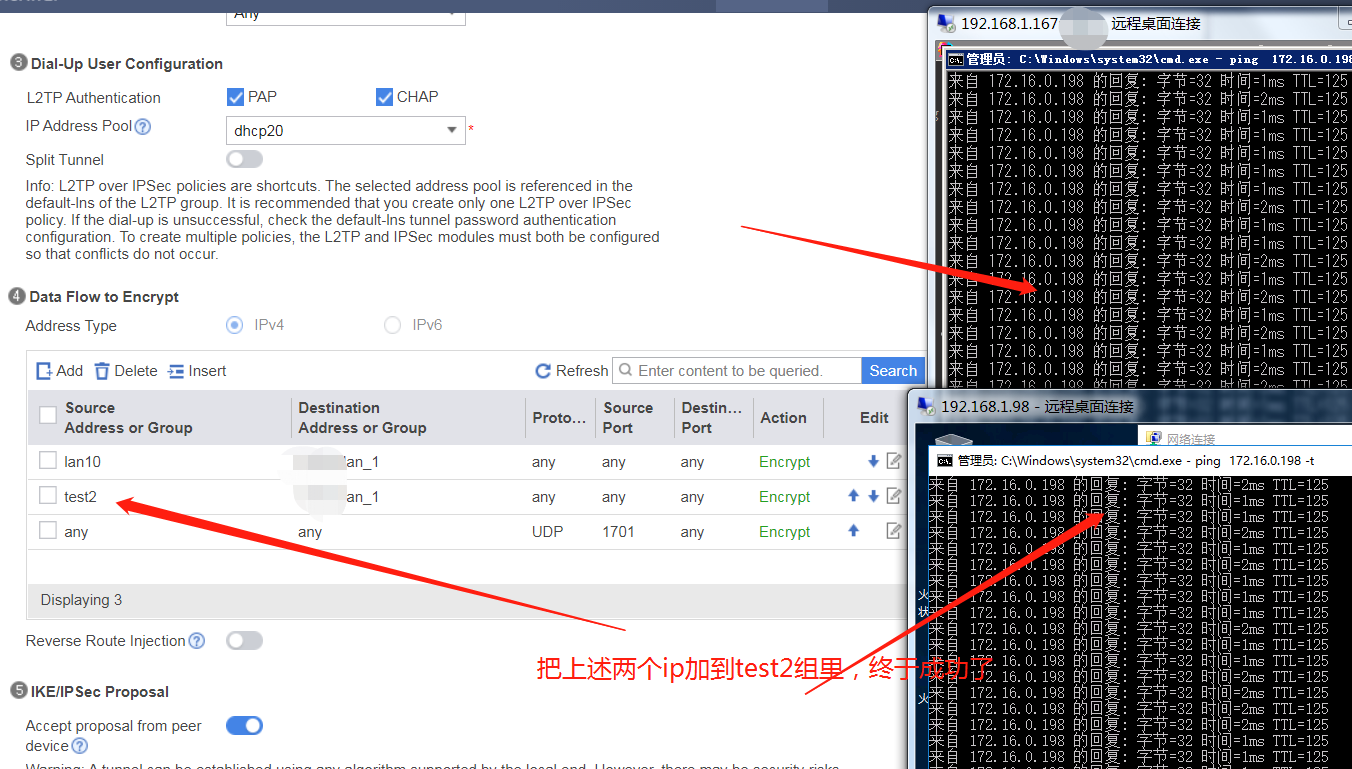

将多个单IP合并到一个地址组(Address Group)中。

在感兴趣流(ACL)中引用该地址组,确保加密策略覆盖所有IP。

重新协商IPSec SA,测试连通性。

# 示例配置:创建地址组 ip address-set group1 type object address 192.168.1.98 0 address 192.168.1.167 0 # 在ACL中引用 acl number 3000 rule permit ip source address-set group1 destination 10.0.0.0 0.0.255.255

华为USG65xx在IPSec配置中,多个单IP需通过地址组统一管理,避免直接添加导致加密策略缺失。遇到类似问题时,优先检查ACL和SA状态,使用地址组优化配置。希望这个经验能帮你节省排查时间!